Guia Completo de Como Remover Malware do WordPress

Devido à sua popularidade, o WordPress se tornou um alvo comum para ataques cibernéticos. Na verdade, 70% dos 40.000 sites WordPress listados na lista Alexa Top One Million estão vulneráveis a sofrer tentativas de ataques hacker.

Alguns sinais de um site hackeado incluem páginas desconfiguradas, redirecionamento de links para sites maliciosos, tela branca da morte, e alertas do Google quanto a endereços suspeitos e bloqueados. Se algum desses sinais aparecer em seu site WordPress, é provável que ele tenha sido comprometido ou infectado com malware.

Uma vez que você tiver confirmado que seu site WordPress foi hackeado, é hora de tomar as ações necessárias para recuperá-lo o mais rápido possível. Continue lendo este artigo para conferir o passo-a-passo para fazer a remoção manual de um malware em um site infectado. Também vamos te mostrar alguns dos melhores plugins de segurança do WordPress para que você escolha o que preferir.

Como Remover Malware do WordPress Manualmente

Ainda que recuperar um site WordPress hackeado seja possível, o processo exige certos níveis de conhecimento técnico em manutenção e hospedagem de sites.

Se este tutorial parece muito desafiador para você, recomendamos que utilize um plugin de remoção de malware do próprio WordPress, ou que contrate um especialista em remoção de vírus.

Passo 1. Prepare o WordPress para a Remoção do Malware

A primeira coisa a se fazer é lembrar que é possível corrigir seu site WordPress que foi hackeado. Apesar de ser um processo que leva certo tempo e esforço, saiba que você pode superar este incidente. Sendo assim, é importante manter a calma e seguir o procedimento apropriado de recuperação do site.

Antes de remover o malware de seu site WordPress, é importante tomar algumas medidas de preparação para garantir a segurança de seus dados:

1. Acesso Restrito ao Site

Se o seu site WordPress está com redirecionamentos maliciosos para sites suspeitos e inseguros, as chances de que ele foi hackeado são bem altas. Se isso não for verificado, os visitantes do site infectado podem ser levados a acessar sites perigosos e sofrer com vazamento de informações pessoais.

Restringir o acesso ao seu site WordPress vai ajudar a prevenir que um malware escondido em seus arquivos se espalhe ainda mais pela rede. Faça este processo através da edição do arquivo .htaccess pelo Gerenciador de Arquivos do seu painel de controle da hospedagem ou por meio de um cliente FTP, como o FileZilla. Neste tutorial, vamos utilizar o Gerenciador de Arquivos da Hostinger, localizado no hPanel.

Essas são as instruções para realizar o procedimento:

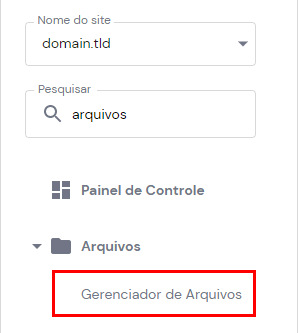

- Navegue até a seção Arquivos e selecione o Gerenciador de Arquivos pelo seu painel de hospedagem.

- Acesse o diretório raiz public_html, e navegue por ele até localizar o arquivo .htaccess. Se o arquivo não estiver presente nesta pasta, crie um arquivo .htaccess padrão.

- Adicione este fragmento de código no seu arquivo .htaccess para bloquear todos os acessos ao site, exceto o seu:

order allow,deny deny from all allow from [seu_endereço_de_IP]

- Salve as alterações.

Dica do Especialista

Garanta que seu endereço de IP é estático. Caso contrário, você precisará atualizar o código do arquivo .htaccess periodicamente.

2. Crie um Backup

Fazer um backup do site hackeado torna a etapa de localização do malware mais fácil. Comparando os arquivos do WordPress de um backup bom (anterior ao ataque hacker) com os arquivos do backup atual (do site hackeado), você conseguirá localizar o código malicioso muito mais rapidamente.

Siga estes passos para fazer um backup dos arquivos e do banco de dados do seu site WordPress, utilizando o sistema de criação e restauração de backup em um clique:

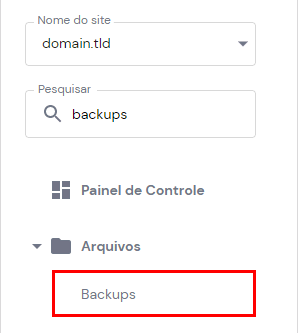

- Pelo hPanel, navegue até a seção Arquivos e então acesse os Backups.

- Clique no botão Selecionar dentro da seção de Backup de Arquivos. Selecione, pelo menu suspenso, de qual data deseja baixar uma cópia do site. Então clique em Próximo Passo.

- Marque a caixa ao lado do nome do domínio do qual deseja criar um backup, e selecione a opção Fazer download de todos os arquivos. Aguarde enquanto o arquivo de download está sendo preparado.

- Quando o servidor concluir a preparação dos arquivos, eles estarão prontos para o download. Basta clicar em Baixar Backup.

- Depois de criar e baixar um backup dos arquivos do seu site, é necessário fazer o mesmo com o banco de dados do site WordPress. Clique no botão Selecionar dentro da seção de Backup de Bancos de Dados e selecione pelo menu suspenso a base de dados da qual deseja baixar uma cópia. Se você não sabe qual o nome do banco de dados do seu site WordPress que está comprometido, primeiro descubra esta informação, depois faça o download correto.

- Selecione a opção Mostrar Banco de Dados para exibir todas as opções de registros de backup. Selecione a mesma data selecionada no passo anterior (do backup dos arquivos) e clique em Download.

- Quando o servidor concluir o processo de preparação do backup da base de dados, clique em Download Backup.

3. Verifique os Backups Disponíveis

Este passo é bastante simples para aqueles que seguem as melhores práticas e recomendações em termos de administração dos seus sites. Muitas vezes, não é possível restaurar um site WordPress utilizando os arquivos de backup do site depois que ele já foi infectado.

Por isso, um backup de uma versão mais antiga do seu site pode servir como uma alternativa viável, um plano B que permite que você recupere seus dados anteriores ao ataque hacker e restaure o site com mais facilidade.

Caso você não tenha acesso à seção de backups para baixar uma cópia completa do seu site referente a uma data anterior ao ataque, recomendamos que entre em contato com seu provedor de hospedagem para conferir se eles possuem um backup.

Dependendo do seu pacote de hospedagem, você pode possuir arquivos de backup gerados automaticamente e de forma programada. A Hostinger, por exemplo, oferece opções de backups automáticos diários e semanais em seus planos da hospedagem de WordPress e também na compartilhada.

4. Atualize Todas as Senhas e Chaves de Acesso

Muitos hackers utilizam malwares para cometer ataques de força bruta, que descobrem as credenciais de login do administrador da conta WordPress do site. Alterar suas senhas é um passo importante, pois pode atrasar esse processo de invasão e minimizar as chances de outra brecha de segurança acontecer e causar mais estragos em seu site WordPress.

Lembre-se de utilizar senhas fortes e evitar reutilizar senhas em mais de uma conta. Há diversos geradores de senha disponíveis na internet, como o Gerador de Senhas Seguras e o Random Password Generator. Eles podem te ajudar a criar senhas seguras e dificilmente decifráveis, com várias combinações de letras, números e caracteres especiais.

Você também pode utilizar um programa de gerenciamento de senhas para administrá-las, não precisando decorar ou anotar cada uma delas.

Abaixo você encontra uma lista das contas que precisam de senhas novas e fortes o mais rápido possível depois de você identificar que seu site foi infectado:

- Conta de Hospedagem ‒ a maioria dos provedores de hospedagem, incluindo a Hostinger, disponibiliza a opção de alterar senha na página de informações da conta ou perfil.

- Contas FTP ‒ ter suas contas FTP comprometidas permite que os hackers realizem ataques de FTP bounce. Minimize este risco alterando as senhas de ambas contas de FTP, isto é, a conta primária e a secundária.

- Contas SSH ‒ altere as senhas da sua conta e configure novas chaves SSH para evitar que os hackers acessem dados sensíveis do seu site.

- Credenciais do WP-Admin ‒ troque a senha de administração da sua conta WordPress e as credenciais de login de qualquer outra conta de usuário que também tenha acesso ao backend do seu site.

- WP Salts ‒ alterar suas chaves do WordPress Salt é um processo que ajuda a manter seus detalhes de login criptografados, fortalecendo sua conta WordPress contra ataques de força bruta.

Importante! Se você possui contas pessoais – como e-mail ou redes sociais – com a mesma senha que seu site WordPress (que foi hackeado), é muito importante trocar estas senhas também.

5. Atualize o WordPress

39,3% dos sites WordPress hackeados estão rodando uma versão desatualizada do sistema WordPress. Ao manter o CMS do site atualizado, rodando sua última versão, você elimina certas vulnerabilidades que os hackers costumam explorar para atacar e invadir seu site.

Abaixo fizemos um checklist dos arquivos e software que você precisa atualizar para segurança do seu site:

- Versão do WordPress ‒ atualize seu WordPress para a versão lançada mais recentemente. Isso pode ser feito pela página de Atualizações no seu painel de controle do WordPress. Usuários da Hostinger também podem atualizar a versão do WordPress em seus sites através do painel de controle localizado no hPanel.

- Temas e plugins ‒ a opção de atualização de plugins e temas desatualizados tende a ser exibida na seção de Atualizações do painel do WordPress. Não se esqueça de deletar temas e plugins que você não utiliza mais, assim eliminando potenciais vulnerabilidades de segurança.

- Versão PHP ‒ Usuários da Hostinger podem atualizar a versão PHP do seu site através do menu de Configuração PHP localização da seção Avançado do painel de hospedagem.

6. Verifique Acessos e Alterações Recentes

Seu site WordPress monitora todo o tráfego e todas as alterações feitas no servidor. Checar os relatórios em busca de algum indício de atividade suspeita, perto da data em que o site sofreu o ataque hacker, auxilia muito na tarefa de identificar contas suspeitas e localizar arquivos infectados.

Primeiro, analise seus relatórios de alterações (changelogs) rodando o comando SSH find:

find . -type f -name '*.file_extension' -ctime nSubstitua o campo file_extension com o tipo de arquivo que você deseja verificar. Recomendamos que faça a busca por arquivos JavaScript e PHP, já que ambas extensões de arquivos são alvos comuns para invasões de malwares. Adicione um valor negativo ou positivo no marcador “n” para determinar o escopo da busca.

Por exemplo, o comando SSH apresentado abaixo exibirá qualquer arquivo PHP adicionado ou modificado três dias atrás:

find . -type f -name '*.php' -ctime -3Já os relatórios de acesso podem ser localizados pelos usuários da Hostinger no próprio painel de hospedagem. No hPanel, navegue até a seção Site e clique em Relatório de Acessos.

Abra a aba de Relatório de acessos para ver uma lista das visitas feitas em seu site. Você pode filtrar os resultados por um período específico.

7. Remova Symlinks

Links simbólicos ou symlinks são tipos de arquivos que apontam para outro arquivo ou diretório, atuando como atalhos. Como eles oferecem múltiplos pontos de acesso, e hackers podem explorar essas aberturas para lançar ataques do tipo symlink e conseguir acesso ao diretório raiz do seu site.

Rode este comando via SSH para desbloquear os symlinks dos seus arquivos e diretórios:

find . -type l -exec unlink {} \;8. Redefina as Permissões das Pastas e Arquivos

Limitar o número de usuários com papel de administrador é uma ótima medida de segurança para evitar que hackers acessem dados confidenciais do site. Em caso de brechas de segurança, recomendamos que você faça a redefinição das permissões de pastas e arquivos para a configuração padrão. Esse processo expulsa usuários do WordPress com acessos e privilégios inválidos.

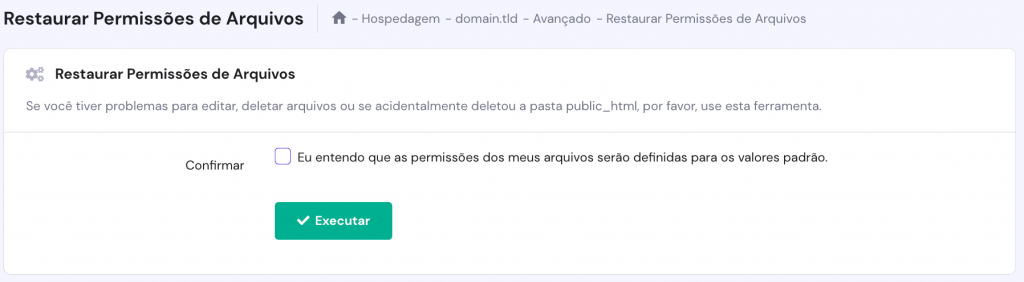

As configurações de permissão geralmente são acessíveis pelo painel de hospedagem da conta. Usuários da Hostinger podem acessá-las pelo hPanel, no menu Restaurar Permissões de Arquivos na seção Outros. Depois de selecionar a campo indicado para confirmação, clique em Executar para redefinir as permissões para seus valores iniciais, o padrão de quando a conta é criada – 644 para arquivos e 755 para pastas.

A recomendação de permissão 755 para as pastas indica que o dono dos arquivos dentro destas pastas pode ler, escrever e executar, ou seja, tem todas as permissões. Já os outros usuários WordPress da conta podem apenas ler e executar direitos de acesso.

9. Faça uma Varredura em seu PC com um Software Antivírus

O ciberataque pode começar mirando no seu site WordPress, mas não há garantias de que a infestação do malware não se espalhou para seu dispositivo de computador também. Fazer uma varredura ou scan do seu PC ou notebook com um software de antivírus vai ajudar a remover possíveis vírus da sua máquina e prevenir o comprometimento de seu hardware.

Aqui estão algumas das melhores soluções em antivírus que contam com um recurso de varredura de malware:

Passo 2. Reinstale os Core Files do WordPress

Depois de cumprir os pré-requisitos, é hora de reinstalar o WordPress. Se você ainda tem acesso ao seu painel de controle do WordPress, navegue até a aba Atualizações e clique no botão Reinstalar Agora.

Caso não tenha mais acesso ao painel de administração do WordPress, você pode utilizar um cliente FTP para manualmente reinstalar os arquivos estruturais do WordPress (os core files). Abaixo estão os passos necessários para que usuários da Hostinger executem este processo:

- Estabeleça uma conexão FTP com seu servidor web através de um cliente FTP, como o Filezilla.

- Dentro do seu diretório raiz (public_html), localize a pasta wp-content. Clique com o botão direito nela e selecione a opção Download.

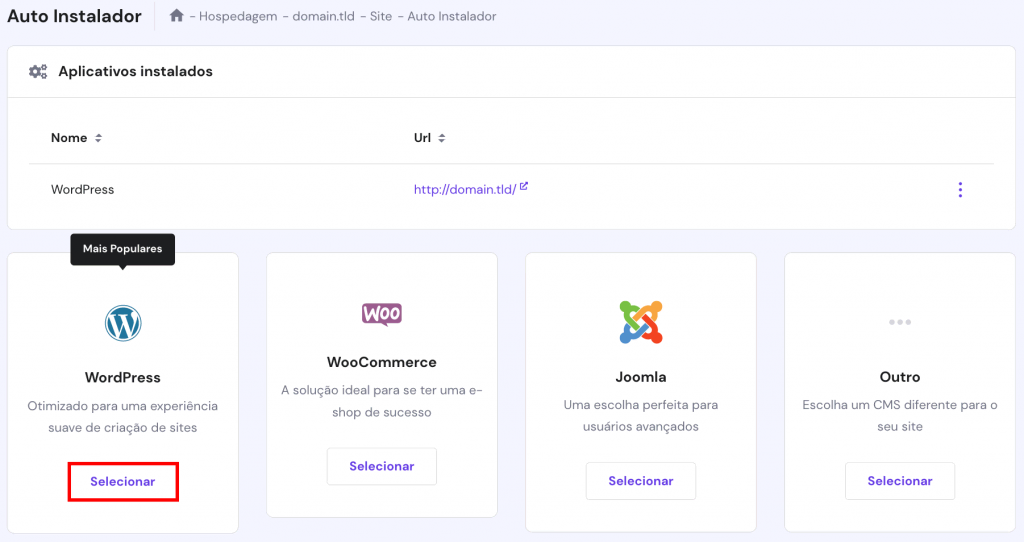

- Entre no seu painel de hospedagem, o hPanel, e navegue até a seção Site → Auto Instalador. Selecione a opção WordPress e preencha os detalhes de instalação. Não se esqueça de marcar a opção da caixa Sobrescrever Arquivos Existentes.

- Retorne ao seu cliente FTP e atualize a lista de diretórios. Faça o upload da pasta wp-content que você havia acabado de baixar. Esse passo permite que você mantenha os plugins e temas do seu site na nova instalação do WordPress.

Passo 3. Compare os Arquivos Infectados e Não-Infectados da Instalação do WordPress

Neste ponto, você já terá em suas mãos os arquivos infectados e os arquivos limpos do WordPress. Coloque estes arquivos em duas pastas separadas e compare o conteúdo deles através do seu cliente FTP.

O FileZilla tem um recurso de comparação de diretórios, o Directory Comparison, que você pode utilizar para agilizar e simplificar o processo. Se você possui muitos arquivos para comparar, considere utilizar uma ferramenta externa, como o Beyond Compare.

Preste muita atenção nos arquivos JavaScript e PHP, já que eles são o tipo ideal de arquivo para hospedar malwares.

Então, depois da avaliação dos diretórios, faça o upload de quantos arquivos limpos do WordPress forem necessários no site, e verifique constantemente se o site está funcionando corretamente conforme você envia os novos arquivos não-infectados.

Alternativamente, você pode utilizar o comando SSH diff para comparar as pastas limpas e as infectadas:

diff -r wordpress-clean/ wordpress-infected/ -x wp-contentFique atento a qualquer arquivo que tenha sido alterado ou adicionado recentemente.

Passo 4. Elimine Arquivos PHP dos Uploads

Como arquivos PHP maliciosos podem ser a origem da brecha de segurança que levou seu site a ser hackeado, remover arquivos PHP da sua pasta de Uploads (envios) é um passo essencial do processo de limpeza de um site WordPress que foi comprometido.

Você pode executar essa etapa manualmente pelo seu cliente FTP. Basta localizar a pasta Uploads que está contida na pasta wp-content. A maioria dos clientes FTP, como o FileZilla, oferecem uma função de filtragem, que facilita muito esta etapa de localização de pastas e arquivos dentro de diretórios.

Outra forma de realizar este processo é utilizando o comando find no terminal SSH:

find . -name "*.php"Passo 5. Procure por Backdoors em seus Arquivos

Hackers podem inserir backdoors nos seus arquivos para criar vulnerabilidades de segurança dentro do seu site WordPress. Sendo assim, é muito importante remover qualquer arquivo hackeado que possa estar carregando estes elementos.

Backdoors geralmente se parecem muito com os core files do WordPress. O wp-config.php e os arquivos contidos dentro das pastas plugins, themes, e uploads são os alvos mais populares de incorporação de backdoors.

Para identificar potenciais backdoors, verifique seus arquivos em busca destas funções PHP:

- base64

- exec

- move_uploaded_file

- str_rot13

- gzuncompress

- eval

- stripslashes

- system

- assert

- preg_replace (with /e/)

Utilize o seguinte comando SSH para detectar quaisquer arquivos hackeados que estejam contidos nos diretórios do seu site:

find . -type f -name '*.php' | xargs egrep -i "(mail|fsockopen|pfsockopen|stream\_socket\_client|exec|system|passthru|eval|base64_decode) *)"A linha de comando indicada abaixo consegue localizar arquivos de imagens que contenham funções de backdoor:

find wp-content/uploads -type f -iname '*.jpg' | xargs grep -i phpPor fim, utilize o comando a seguir para localizar iframes infectadas:

find . -type f -name '*.php'| grep -i '<iframe'Importante! Certos plugins utilizam algumas das funções PHP listadas para realizar suas operações, então lembre-se de testar todas as alterações que fizer. Recomendamos que faça o download dos arquivos originais dos plugins e compare seus códigos com os códigos dos arquivos de plugin que você baixou do seu site hackeado. Assim, você evita deletar funções essenciais para o funcionamento deles.

Passo 6. Inspecione o Arquivo do Banco de Dados SQL

Seu banco de dados não está imune a invasões de malwares. Depois de confirmar que seus arquivos WordPress estruturais e de conteúdo estão limpos, o próximo passo é analisar sua base de dados com mais atenção.

Primeiramente, exporte seu banco de dados MySQL como um arquivo de backup .sql através do phpMyAdmin. Utilizando um editor de textos — como o Sublime, por exemplo — inspecione o arquivo em busca de conteúdos suspeitos.

Não delete as entradas suspeitas desse arquivo de backup do seu banco de dados. Ao invés de excluir, anote a localização desses elementos maliciosos, para saber onde estão, e siga para o próximo passo.

Passo 7. Revise o Código para Cada Página e Publicação

Neste passo, você deve buscar por entradas maliciosas em seus posts, páginas e seções de comentários. Verifique o histórico de revisão desses elementos para detectar qualquer atividade suspeita.

Preste atenção redobrada naqueles locais em que você encontrou entradas suspeitas durante o passo anterior (Passo 6). Remova todos os códigos maliciosos através do editor de texto, e reformate o conteúdo, se necessário.

Enquanto faz este processo, aproveite para deletar mensagens de spam que você venha a encontrar durante esta limpeza.

Passo 8. Remova Seu Site de Listas Suspeitas (URL Blocklists)

Nesse momento, seu site WordPress já deve estar livre de qualquer código malicioso. Tudo que resta fazer é remover a URL do seu site da lista de bloqueios do Google.

Você pode realizar esta ação através do Google Search Console. Navegue pelo seu painel de administração na plataforma e acesse o menu Segurança e Ações Manuais.

Então entre na aba Questões de Segurança. Selecione a opção Eu já corrigi estes problemas → Solicitar revisão para que o Google verifique se os problemas identificados anteriormente foram resolvidos. Assim, seu site WordPress será removido da lista de bloqueios e re-indexado.

Lembre-se que o Google pode levar alguns dias para processar essa solicitação de remoção da blocklist e liberação do acesso ao seu site.

Verifique Seu Site

Considere antes Adicionar um Domínio ao Google Search Console para verificar a propriedade do seu site e então solicitar uma revisão.

Melhores Plugins de Remoção de Malware do WordPress

Agora você já aprendeu os passos necessários para remover um malware do seu site WordPress manualmente. De todo modo, se você não se sente confiante o suficiente com suas habilidades técnicas, considere utilizar um plugin do WordPress para facilitar a limpeza do site e remoção de malwares.

Usar um plugin também é uma boa escolha caso você não possua o tempo necessário para realizar este processo.

A seguir, você encontra três dos melhores plugins de segurança do WordPress, podendo escolher o que considerar que responde melhor às suas necessidades e preferências.

1. WordFence Security

O WordFence Security conta com um scanner de malware que facilita muito a remoção de vírus do seu site WordPress. O plugin também inclui recursos de varreduras programadas para automatizar o processo, mantendo seu site seguro sem que seja necessário um microgerenciamento da sua parte.

Este plugin ainda possui um firewall de aplicações web — uma adição valiosa à segurança do seu site — bloqueando tráfego malicioso e prevenindo ataques de força bruta. Essa ferramenta funciona em conjunto com o scanner de malware para bloquear solicitações que incluam scripts suspeitos.

Adicionalmente, o WordFence Security inclui recursos de segurança de login, como autenticação de dois fatores e reCAPTCHA. O plugin também te permite bloquear logins que utilizem senhas de usuários comprometidas e já conhecidas.

Fazendo o upgrade para o WordFence Premium por US$ 99 – US$ 950/ano, você terá acesso em tempo real à lista atualizada de endereços de IP bloqueados e recursos de bloqueio por país.

Ela impede acessos e solicitações de qualquer endereço de IP suspeito ou de endereços de IP de países de sua escolha.

Outro recurso premium importante está relacionado com as atualizações em tempo real quanto à identificação, investigação e remoção de malwares. Além da correção das listas de bloqueio após incidentes, e a resolução das questões de segurança SEO.

2. All In One WP Security & Firewall

Este plugin de segurança e firewall do WordPress oferece recursos de segurança da conta do usuário, que detectam nomes de usuário padrão “admin”, e nomes de login e exibição que sejam idênticos. Essa ferramenta impede ataques de enumeração e oferece senhas seguras através de um mecanismo de fortificação de senhas.

A funcionalidade de login e registro de usuário conta com proteção contra ataques de força bruta, mecanismos automatizados de logout forçado, e bloqueios de IP. Você ainda pode criar whitelists de endereços de IP, sempre permitindo o acesso desses IPs específicos.

Também dá para monitorar as atividades de todas as contas de usuários, incluindo tentativas de login que falharam.

Recursos adicionais de segurança WordPress incluem a possibilidade de adicionar prefixos personalizados, agendar backups automáticos dos bancos de dados, backups dos arquivos .htaccess e wp-config.php, e uma ferramenta de varredura e detecção de alterações em arquivos.

Resumindo, o All In One WP Security & Firewall é um dos melhores plugins gratuitos para remover malwares de sites hackeados, assim como para impedir novos ataques de malware e futuras invasões.

3. Sucuri Security

Como o plugin WordFence Security, o plugin Sucuri conta com uma versão gratuita e com versões pagas. O plugin gratuito oferece recursos básicos de segurança WordPress, como monitoramento de integridade dos arquivos, fortificação da segurança e auditoria das atividades da conta, varredura remota de malwares, monitoramento de listas de bloqueio, e ações de segurança executadas após ataques hackers.

Infelizmente, a ferramenta de firewall do site é exclusiva para usuários dos planos pagos.

A versão premium do plugin custa entre US$ 199,99 – US$ 499,99/ano e oferece recursos ilimitados de remoção de malware e correção de invasões hackers, feitas pelos especialistas em segurança da equipe Sucuri. Todos os planos incluem uma aplicação web de firewall baseada em nuvem, além de varreduras de segurança no site — realizadas a cada 30 minutos ou 12 horas — e relatórios básicos referentes ao processo de pós-limpeza dos arquivos do site.

O plugin de segurança Sucuri também te notifica quando seu site WordPress foi inserido em alguma lista de bloqueios de URL, e encaminha uma solicitação de remoção dessas listas em seu nome.

O recurso CDN de aceleração da velocidade de carregamento irá impulsionar seu ranqueamento nas páginas de resultados dos mecanismos de busca depois do seu site ter sido infectado por malwares.

Contratando um Serviço de Remoção de Malwares do WordPress

Vários plugins oferecem ferramentas para remover malwares de sites WordPress, e protegem esses sites de futuras invasões e vírus. De todo modo, quando estamos lidando com malwares complexos, uma ajuda profissional pode ser necessária.

Recomendamos que você contrate serviços de segurança do WordPress se não possuir o nível técnico necessário para realizar os processos explicados neste artigo.

Um especialista em segurança do WordPress pode garantir que o processo de remoção do malware seja feito corretamente. Além disso, ele pode corrigir as vulnerabilidades de segurança do seu site WordPress, que muitas vezes não são identificáveis por olhos não profissionais. Assim você terá a confirmação de que seu site está funcionando de forma segura e otimizada.

Plataformas de freelancer como Upwork, Fiverr, e Codeable contam com milhares de profissionais especialistas em WordPress e disponíveis para contratação. Aqui estão algumas dicas que podem te ajudar a encontrar um especialista em segurança web do WordPress:

- Escreva uma descrição clara da tarefa ‒ deixe explícito o que precisa ser feito, pois isso ajuda a definir as expectativas, orçamento e habilidades necessárias para realizar o trabalho.

- Avalie cuidadosamente o portfólio dos candidatos ‒ ter uma ideia geral quanto às experiências passadas do profissional te permite analisar as habilidades, expertise e capacidade de resolução desse tipo de problema.

- Verifique as avaliações de antigos clientes ‒ garanta que o estilo de comunicação e a ética de trabalho do candidato combinam com as suas preferências. Um bom profissional deve fornecer atualizações regulares, te informando sobre o status do serviço, além de ser transparente quanto a todo o processo de trabalho.

- Utilize referências ‒ pergunte aos seus amigos ou à sua rede de contatos profissionais se eles possuem sugestões de especialistas confiáveis com quem já trabalharam em casos semelhantes.

Conclusão

Remover malwares do seu site WordPress é um processo que pode ser feito de diversas formas. Você pode fazer isso manualmente — caso possua os conhecimentos técnicos e o tempo necessário para executar o processo de limpeza e recuperação.

Plugins de segurança do WordPress podem facilitar e agilizar esta tarefa, além de adicionar camadas extras de segurança, com medidas de prevenção a futuros ataques de malwares e invasões hackers. Se ainda assim o processo parecer muito longo ou complicado, você pode contratar um especialista em segurança WordPress para fazer este trabalho em seu site.

Independente do método que escolher, é essencial tomar uma atitude assim que possível. Apesar de ser possível recuperar um site hackeado, um ciberataque pode prejudicar a reputação da sua marca e as estratégias de SEO do seu site caso não seja contido e corrigido em tempo.

Esperamos que este artigo tenha te ajudado a entender como detectar e remover um malware de seu site WordPress. Boa sorte!